Cómo las tecnologías NFC y RFID pueden usarse para el robo sin contacto.

Conoce cómo los delincuentes usan tecnologías NFC y RFID para robar datos bancarios en eventos[…]

Lee másPortal Especializado en Seguridad Informatica y Hacking Etico | Ciberseguridad | Noticias | Cursos | Libros | Revistas | Enlaces

Portal Especializado en Seguridad Informatica y Hacking Etico | Ciberseguridad | Noticias | Cursos | Libros | Revistas | Enlaces

Conoce cómo los delincuentes usan tecnologías NFC y RFID para robar datos bancarios en eventos masivos y cómo protegerte de[…]

Lee más

Visual Studio Code utilizado para ciberespionaje en el sudeste asiático

Lee más

extensión de Chrome espionaje y filtración de tus datos

Lee más

¿Qué es una botnet? Conoce el control remoto de los ciberdelincuentes

Lee más

Blue Team: 6 herramientas de código abierto para defender tu posición

Lee más

ONLYFAKE: Inteligencia Artificial (IA) usada para generar fotos de documentos de identidad indistinguibles de los reales por sólo 15$

Lee más

HACKEAR LOS SITIO WEBS DE WORDPRESS A TRAVÉS DE VULNERABILIDADES EN EL COMPLEMENTO NINJA FORMS

Lee más

NUEVA TÉCNICA DE ATAQUE PARA HACKEAR SERVIDORES APACHE TOMCAT

Lee más

ChromeLoader, malware que se oculta en documentos de OneNote

Lee más

MacOS por primera vez está siendo atacado por un Ransomware.

Lee más

Las notas de voz por WhatsApp puede facilitar que estafen a tu familia y amigos (voz clonada).

Lee más

En los últimos años los ataques de ransomware se han convertido en una de las mayores amenazas para organizaciones en todo el[…]

Lee más

NUEVO MALWARE PARA ANDROID PERMITE HACKEAR Y ESPIAR A TELÉFONO

Lee más

Investigadores chinos afirman que descifraron el cifrado con computadoras cuánticas

Lee más

Articulo tomado de: https://www.larepublica.co/especiales/seguridad-una-prioridad/las-paginas-web-y-empresas-que-ofrecen-monitoreo-de-ciberataques-en-tiempo-real-3425626 Se Respetan Derechos de Autor. ____________________________________________________________________ Colombia recibe en promedio 2.898 ataques cibernéticos al día según Eset,[…]

Lee más

Tipos de vulnerabilidades informáticas y cómo evitarlas

Lee más

Tutorial Owasp Zap – Revisión completa de esta Herramienta.

Lee más

Fuga de datos de WhatsApp: 500 millones de registros de usuarios a la venta en línea

Lee más

Como es sabido, los dispositivos móviles Android no están a salvo de ser afectados por cualquier tipo de malware, ya que cada[…]

Lee más

Un experto en ciberseguridad detalla que el problema se encontraba en la lista de bloqueo de Windows Update que no[…]

Lee más

Un grupo de científicos de la Universidad de Glasgow ha desarrollado un sistema basado en inteligencia artificial que adivina la contraseña de un usuario en segundos al detectar la huella de calor de los dedos sobre el teclado y las pantallas.

Lee más

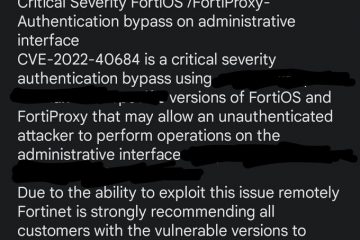

Fortinet ha advertido a los administradores que actualicen los firewalls FortiGate y los servidores proxy web FortiProxy a las últimas versiones, que abordan una vulnerabilidad de gravedad crítica.

Lee más

Los Guacamaya Leaks filtraron documentos de inteligencia del Ejército nacional, donde se revela que monitorearon a postulantes de los últimos comicios.

Lee más

La privacidad de usuarios de internet de todo el mundo habría sido vulnerada por una empresa que vendió información al[…]

Lee másRápido, Inscribete, es Gratis por pocas Horas. Este es el enlace: Udemy_Ethical-Hacking-Wireshark-Course __________________________________________________________________________Tomado de la Plataforma UDEMY.Se respetan Derechos de[…]

Lee más

Microsoft ha confirmado que tiene conocimiento de dos vulnerabilidades de día cero de Exchange Server que han sido explotadas en[…]

Lee más

La Administración del Ciberespacio de China (CAC) anunció el viernes medidas enérgicas contra las plataformas de fraude de préstamos e […]

Lee más

El número de vulnerabilidades continúa aumentando, y es que, los ecosistemas TI actuales se caracterizan por su complejidad y diversidad,[…]

Lee más

Los ataques de phishing se han incrementado de manera exponencial en los últimos años. Según estudios recientes, los intentos de[…]

Lee más

Sudomy es una herramienta de enumeración de subdominios para recopilar subdominios y analizar dominios que realizan un reconocimiento automatizado avanzado (marco). Esta[…]

Lee más